Centro de Treinamento Certificado EC-Council

Instrutores qualificados e com experiência na área

Abordagem prática de aprendizagem

Objetivos de aprendizagem de CSA:

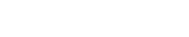

Por ser um programa intenso de 3 dias, ele cobre completamente os fundamentos das operações SOC, antes de transmitir o conhecimento de gerenciamento e correlação de log, implantação de SIEM, detecção avançada de incidentes e resposta a incidentes. Além disso, o candidato aprenderá a gerenciar vários processos SOC e a colaborar com o CSIRT no momento de necessidade.

Detalhes do exame de analista SOC certificado:

O exame CSA foi desenvolvido para testar e validar a compreensão abrangente do candidato sobre as tarefas exigidas como analista do SOC. Assim, validando sua compreensão abrangente de um fluxo de trabalho SOC completo.

| Título do exame | Analista SOC certificado |

| Código de Exame | 312-39 |

| Número de perguntas | 100 |

| Duração | 3 horas |

| Disponibilidade | Portal do exame do EC-Council (visite https://www.eccexam.com ) |

| Formato de Teste | Múltipla escolha |

| Pontuação de aprovação | 70% |

Requisito de elegibilidade para o exame:

O programa CSA exige que o candidato tenha um ano de experiência de trabalho no domínio de administração / segurança de rede e deve ser capaz de fornecer um comprovante validado por meio do processo de inscrição, a menos que o candidato participe do treinamento oficial.

Certificação:

Após a conclusão do treinamento CSA, os candidatos estarão prontos para tentar o exame Certified SOC Analyst . Após a conclusão do exame, com uma pontuação de pelo menos 70%, o candidato terá direito ao certificado CSA e privilégios de membro. Espera-se que os membros cumpram os requisitos de recertificação através dos Requisitos de Educação Contínua do EC-Council.

Clique aqui para baixar a ementa completa.

A CSA mapeia 100 por cento para a estrutura da Iniciativa Nacional para Educação em Segurança Cibernética (NICE) na categoria “Proteger e Defender (PR)” para a função de Análise de Defesa Cibernética (CDA). Ele é projetado de acordo com as funções e responsabilidades do trabalho em tempo real de um analista do SOC .

O curso CSA treina o candidato a usar várias medidas defensivas e dados coletados de várias fontes para identificar, analisar e relatar eventos que podem ocorrer ou já estão presentes na rede para proteger dados, sistemas e redes contra ameaças.

O CSA oferece uma compreensão perspicaz do estouro de SOC de ponta a ponta. Inclui todos os procedimentos, tecnologias e processos SOC para coletar, fazer a triagem, relatar, responder e documentar o incidente.

Treinamento em diversos casos de uso de soluções SIEM (Security Information and Event Management) para detecção de incidentes por meio de tecnologias de detecção baseada em assinaturas e anomalias. Os candidatos aprenderão a detecção de incidentes em diferentes níveis – nível de aplicativo, nível de Insider, nível de rede e nível de host.

O CSA cobre um módulo dedicado à detecção rápida de incidentes com Threat Intelligence. O módulo também transmite conhecimento sobre a integração de feeds de Inteligência de Ameaças ao SIEM para detecção avançada de ameaças.

Abrange 45 casos de uso elaborados que são amplamente usados em todas as implantações de SIEM.

CSA sendo um programa orientado para a prática, oferece experiência prática no monitoramento, detecção, triagem e análise de incidentes. Também cobre a contenção, erradicação, recuperação e relato de incidentes de segurança. Para isso, são 80 ferramentas incorporadas ao treinamento.

Há 22 laboratórios no total no programa CSA, que demonstra processos alinhados ao fluxo de trabalho SOC. Isso inclui, mas não está restrito a, atividades como:

O programa CSA vem com material de referência adicional, incluindo uma lista de 291 casos de uso comuns e específicos para implantações de ArcSight, Qradar, LogRhythm e Splunk’s SIEM.

Acredito fortemente que este programa fornece as habilidades necessárias para uma função de trabalho de Analista do SOC nos níveis L1 e L2. Eu também acredito que este programa nos ajudará a aprimorar nossa equipe SOC. Este curso certamente beneficia os administradores de segurança de rede / outras funções do Network Sec Job e os equipa com o conhecimento para se tornarem analistas SOC. O programa oferece um treinamento aprofundado das habilidades e ferramentas do SOC e também é benéfico para todos os aspectos do programa de segurança (GRC, IAM) e para as pessoas nas equipes de suporte técnico e de rede.

Eu vejo isso como o primeiro programa estruturado dedicado às habilidades necessárias para um Analista SOC com foco específico nos requisitos do trabalho. Este é um curso bem elaborado e beneficiaria os profissionais / aspirantes do SOC ao adquirir o entendimento geral das habilidades necessárias. Como um subconjunto das habilidades exigidas no trabalho de Analista do SOC, este programa também beneficiará outras funções de trabalho relacionadas à Segurança de Rede.

Este programa fornece a formação acadêmica necessária e o conjunto de habilidades necessárias para uma função de trabalho de Analista do SOC nos níveis L1 e L2. Um ambiente virtual com vários cenários com exemplos de playbook e runbooks aprimora ainda mais as habilidades práticas. O programa beneficiará nossa equipe SOC e atuará como um valioso material de referência. Na minha opinião, o maior ponto forte deste programa é a pesquisa acadêmica realizada por trás da criação deste programa. A equipe forense digital, equipes de resiliência, resposta a incidentes e detecção de ameaças também podem se beneficiar muito com este programa.

Vejo este programa como uma etapa lógica que um analista pode usar para progredir para a próxima / uma certificação de nível superior ou abrir a oportunidade de passar lateralmente para novas certificações. Um ponto forte que vejo é que este programa cobre todas as áreas / habilidades para indivíduos em profundidade suficiente para operar com sucesso como Analistas SOC e / ou usar o programa como uma plataforma de lançamento para se desenvolver como um profissional de segurança. Estou confiante de que este programa fornecerá o conjunto de habilidades necessárias para o Analista SOC L1 / L2.

A CSA mapeia 100 por cento para a estrutura da Iniciativa Nacional para Educação em Segurança Cibernética (NICE) na categoria “Proteger e Defender (PR)” para a função de Análise de Defesa Cibernética (CDA). Ele é projetado de acordo com as funções e responsabilidades do trabalho em tempo real de um analista do SOC.

O curso CSA treina o candidato a usar várias medidas defensivas e dados coletados de várias fontes para identificar, analisar e relatar eventos que podem ocorrer ou já estão presentes na rede para proteger dados, sistemas e redes contra ameaças.

O CSA oferece uma compreensão perspicaz do estouro de SOC de ponta a ponta. Inclui todos os procedimentos, tecnologias e processos SOC para coletar, fazer a triagem, relatar, responder e documentar o incidente.

Treinamento em diversos casos de uso de soluções SIEM (Security Information and Event Management) para detecção de incidentes por meio de tecnologias de detecção baseada em assinaturas e anomalias. Os candidatos aprenderão a detecção de incidentes em diferentes níveis – nível de aplicativo, nível de Insider, nível de rede e nível de host.

O CSA cobre um módulo dedicado à detecção rápida de incidentes com Threat Intelligence. O módulo também transmite conhecimento sobre a integração de feeds de Inteligência de Ameaças ao SIEM para detecção aprimorada de ameaças.

Abrange 45 casos de uso elaborados que são amplamente usados em todas as implantações de SIEM.

CSA sendo um programa orientado para a prática, oferece experiência prática no monitoramento, detecção, triagem e análise de incidentes. Também cobre a contenção, erradicação, recuperação e relato de incidentes de segurança. Para isso, são 80 ferramentas incorporadas ao treinamento.

Há 22 laboratórios no total no programa CSA, que demonstra processos alinhados ao fluxo de trabalho SOC. Isso inclui, mas não está restrito a, atividades como:

O programa CSA vem com material de referência adicional, incluindo uma lista de 291 casos de uso comuns e específicos para implantações de ArcSight, Qradar, LogRhythm e Splunk’s SIEM.